Jak działa system biometryczny?

Systemy Biometryczne działają na zasadzie rejestracji użytkowników przy pomocy pobierania oraz dalszego przechowywania konkretnego biometryka danej osoby. Następnie podczas próby uzyskania dostępu do danego zasobu lub lokacji taki unikalny wyznacznik jest porównywany z próbką pobraną od jeszcze niezindentyfikowanego osobnika.

Cały proces wygląda następująco:

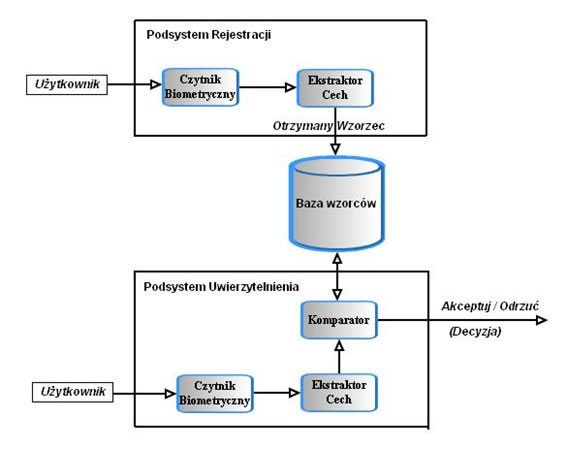

- Rejestracja użytkowników

- Użytkowanie

- Aktualizacja

Zanim dany człowiek będzie mógł skorzystać z dobrodziejstw systemu biometrycznego musi ukończyć proces rejestracji. W zależności od rodzaju systemu proces ten może być automatyczny lub wymagać ingerencji osób trzecich. Przyszły użytkownik podaje swoje dane oraz poddany zostaje procesowi poboru próbki (np. skan siatkówki oka). W większości systemów wymagane jest kilka początkowych próbek, aby system mógł „uśrednić” wynik, biorąc pod uwagę możliwe przyszłe wahania.

W momencie, kiedy dana osoba chce uzyskać dostęp do danego chronionego zasobu następuje proces autentykacji zgodnie z procedurą (np. użycie skanera).Niezależnie od tego jak jest to przeprowadzane system porównuje pobrane dane biometryczne z tymi zapisanymi w bazie użytkowników i podejmuje decyzję dotyczącą danej osoby (odrzucenie lub akceptacja).

Niektóre typy biometryków (np. pismo lub geometria twarzy) z czasem mogą ulec zmianie u danej osoby. W takiej sytuacji system biometryczny wymaga aktualizacji, w przeciwnym wypadku może dochodzić do fałszywego odrzucenia uprawnionej osoby. Taka aktualizacja może się odbywać w trakcie normalnego użytkowania systemu (wykorzystywane są próbki pobierane podczas kolejnych prób identyfikacji) lub może to być osobny proces.

Użytkowanie systemu biometrycznego wiąże się zazwyczaj z koniecznością wyboru pomiędzy dwoma podstawowymi sposobami jego działania – identyfikacją oraz weryfikacją.

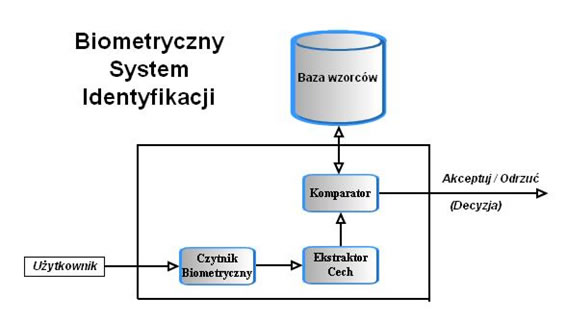

1. Identyfikacja – jest procesem porównywania przez system biometryczny pobranej próby do całego zestawu wzorców zapisanych w bazie danych (porównanie 1 do N). Pozytywna identyfikacja następuje jeżeli znajdzie się odpowiednik. Jako przykład identyfikacji można tu przytoczyć policyjne bazy odcisków palców. Aktualnie taki system funkcjonuje chociażby w FBI (IAFIS).

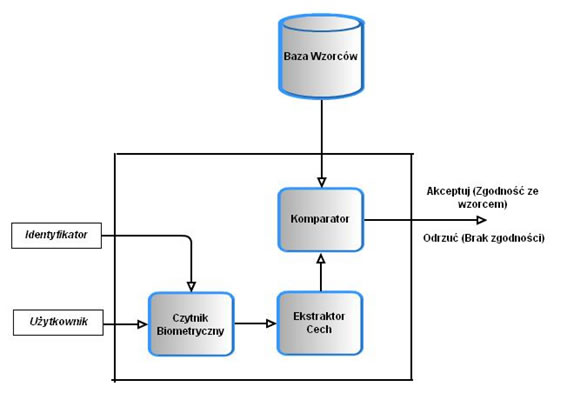

2. Weryfikacja – operacja systemu polegająca na porównaniu próbki biometrycznej oraz identyfikatora, np. PIN-u lub karty dostępu, którą dana osoba posiada ze konkretnym wzorcem znajdującym się w bazie(porównanie 1 do 1).Użycie identyfikatora w systemie biometrycznym znacznie skraca czas uzyskania wyniku, ponieważ wymaga tylko sprawdzenia zgodności z pojedynczym rekordem bazy.